¡Tu carrito está actualmente vacío!

Por siete meses, una vulnerabilidad crítica (CVE-2024-7344) permitió a atacantes con acceso privilegiado ejecutar firmware malicioso durante el arranque de dispositivos Windows.

La amenaza burlaba el arranque seguro, una función implementada en 2012 para proteger sistemas operativos como Windows y Linux de infecciones en etapas tempranas del arranque.

El martes, Microsoft finalmente lanzó un parche que neutraliza este riesgo.

El problema: aplicaciones UEFI inseguras

La vulnerabilidad se originó en una aplicación UEFI llamada reloader.efi, descubierta por el investigador Martin Smolár de ESET.

Esta aplicación, firmada digitalmente por Microsoft, pasó el proceso de revisión interna y se encontraba en múltiples paquetes de software de recuperación de sistemas, como Howyar SysReturn y Greenware GreenGuard.

Pese a esto, utilizaba un cargador PE personalizado que omitía las comprobaciones del arranque seguro, dando paso a los atacantes instalar bootkits capaces de evadir defensas del sistema operativo y sobrevivir a un formateo.

Impacto y respuesta tardía

Los atacantes podían instalar reloader.efi en dispositivos comprometidos, utilizando su firma digital para cargar firmware malicioso.

La investigación también reveló otros seis programas afectados, dejando a miles de dispositivos vulnerables. Microsoft eliminó finalmente la firma de estas aplicaciones inseguras con su reciente actualización.

Cuestión de transparencia en Windows

Este incidente plantea dudas sobre la eficacia del proceso de revisión de aplicaciones UEFI de terceros firmado por Microsoft.

En 2022, Eclypsium ya había reportado problemas similares con controladores firmados.

La implementación de nuevos certificados UEFI brinda una oportunidad para mejorar la transparencia y seguridad en este ámbito.

Impacto en Linux: una interrogante abierta

Aunque la amenaza afectó principalmente a dispositivos Windows, el estado de los sistemas Linux sigue siendo incierto.

Red Hat, Suse y Ubuntu no han respondido a las consultas, dejando pendiente la confirmación de su vulnerabilidad o posibles soluciones.

Una amenaza oculta durante meses

La demora de Microsoft en abordar esta amenaza sobresale la importancia de mejorar los procesos de revisión y de implementar parches oportunos.

Esta situación también resalta la necesidad de una mayor transparencia para evitar futuras fallas que comprometan la seguridad de los sistemas operativos modernos.

Con información de Ars Technica.

Tagged in :

Más entradas

Wacom impulsa a Blender con gran donación

.

El fabricante japonés de tabletas gráficas Wacom ha dado un paso decisivo en el impulso del software de creación 3D de…

Nano Banana: Nueva forma en edición de imágenes de Google

.

Google ha dado un paso adelante en la edición de imágenes con IA gracias al lanzamiento de Gemini 2.5 Flash Image,…

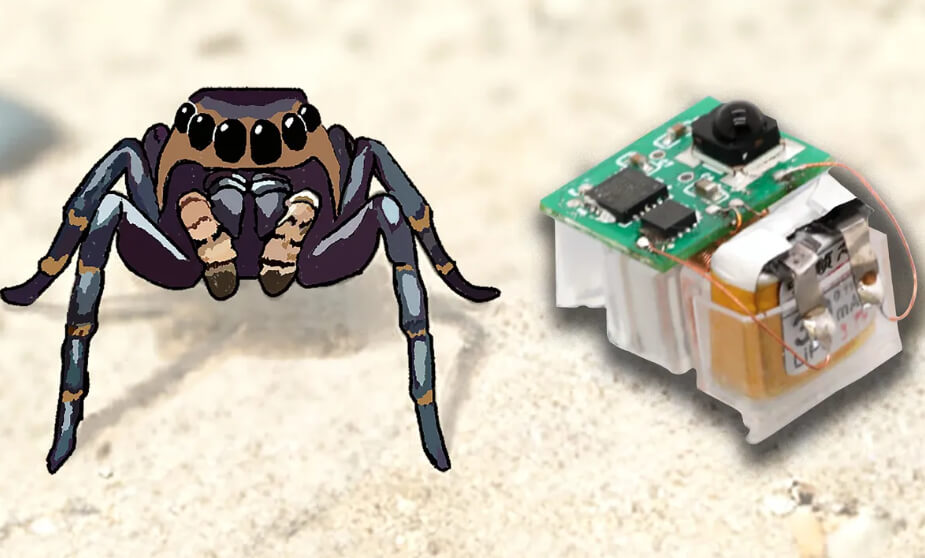

Actuadores flexibles dan agilidad a los robots insecto

.

Los robots insecto representan una alternativa para tareas de búsqueda y rescate, así como para la inspección de infraestructuras.