¡Tu carrito está actualmente vacío!

Más de 4.400 servidores de firewall de Sophos siguen siendo vulnerables a exploits críticos

Con información de Ars Technica.

Los exploits son el dolor de cabeza de muchas empresas y en el caso del firewall de Sophos no es la excepción.

Más de 4.400 servidores expuestos a Internet están ejecutando versiones del Firewall de Sophos que son vulnerables a un exploit crítico que permite a los hackers ejecutar código malicioso, advirtió un investigador.

CVE-2022-3236 es una vulnerabilidad de inyección de código que permite la ejecución remota de código en el Portal de usuarios y Webadmin de Sophos Firewalls.

Tiene una calificación de gravedad de 9.8 sobre 10. Cuando Sophos reveló la vulnerabilidad en septiembre pasado, la compañía advirtió que había sido explotada en la naturaleza como un día cero. La compañía de seguridad instó a los clientes a instalar una revisión y, más tarde, un parche completo para prevenir la infección.

Según una investigación publicada recientemente, más de 4.400 servidores que ejecutan el firewall de Sophos siguen siendo vulnerables. Eso representa alrededor del 6 por ciento de todos los firewalls de Sophos, dijo la firma de seguridad VulnCheck, citando cifras de una búsqueda en el motor de búsqueda Shodan.

¿En qué consiste la vulnerabilidad del firewall de Sophos?

«Más del 99% de los Sophos Firewalls orientados a Internet no se han actualizado a versiones que contengan la solución oficial para CVE-2022-3236», escribió el investigador de VulnCheck Jacob Baines.

«Pero alrededor del 93% están ejecutando versiones que son elegibles para una revisión, y el comportamiento predeterminado para el firewall es descargar y aplicar revisiones automáticamente (a menos que un administrador las deshabilite).

Es probable que casi todos los servidores elegibles para una revisión hayan recibido una, aunque ocurren errores. Eso todavía deja más de 4.000 firewalls (o alrededor del 6% de los Sophos Firewalls orientados a Internet) ejecutando versiones que no recibieron una revisión y, por lo tanto, son vulnerables».

El investigador dijo que pudo crear un exploit funcional para la vulnerabilidad basado en descripciones técnicas en este aviso. La advertencia implícita de la investigación: si el código explotado se hace público, no hay escasez de servidores que podrían estar infectados.

Baines instó a los usuarios del firewall de Sophos a asegurarse de que están parcheados. También aconsejó a los usuarios de servidores vulnerables que verifiquen si hay dos indicadores de posible compromiso.

El primero es el archivo de registro ubicado en: /logs/csc.log, y el segundo es /log/validationError.log. Cuando cualquiera de los dos contiene en el campo the_discriminator en una solicitud de inicio de sesión, es probable que haya un intento, exitoso o no, de explotar la vulnerabilidad, dijo.

El lado positivo de la investigación es que la explotación masiva no es probable debido a un CAPTCHA que debe completarse durante la autenticación por parte de los clientes web.

«El código vulnerable solo se alcanza después de que se valida el CAPTCHA», escribió Baines. «Un CAPTCHA fallido resultará en que el exploit falle. Si bien no es imposible, resolver CAPTCHA mediante programación es un gran obstáculo para la mayoría de los atacantes.

La mayoría de los Sophos Firewalls orientados a Internet parecen tener habilitado el CAPTCHA de inicio de sesión, lo que significa que, incluso en los momentos más oportunos, es poco probable que esta vulnerabilidad se haya explotado con éxito a escala».

Lo que comentó la empresa de software al respecto

En un comunicado, los funcionarios de Sophos escribieron: «Sophos tomó medidas inmediatas para remediar este problema con una revisión automatizada enviada en septiembre de 2022. También alertamos a los usuarios que no reciben revisiones automáticas para que apliquen la actualización ellos mismos.

«El 6% restante de las versiones orientadas a Internet que Baines está estimando en su artículo están ejecutando versiones antiguas y no compatibles del software.»

«Esta es una buena oportunidad para recordar a estos usuarios, así como a todos los usuarios de cualquier tipo de software obsoleto, que sigan las mejores prácticas de seguridad y actualicen a la versión más reciente disponible, como Sophos hace regularmente con sus clientes». Concluyó la empresa.

Tagged in :

Más entradas

Nano Banana: Nueva forma en edición de imágenes de Google

.

Google ha dado un paso adelante en la edición de imágenes con IA gracias al lanzamiento de Gemini 2.5 Flash Image,…

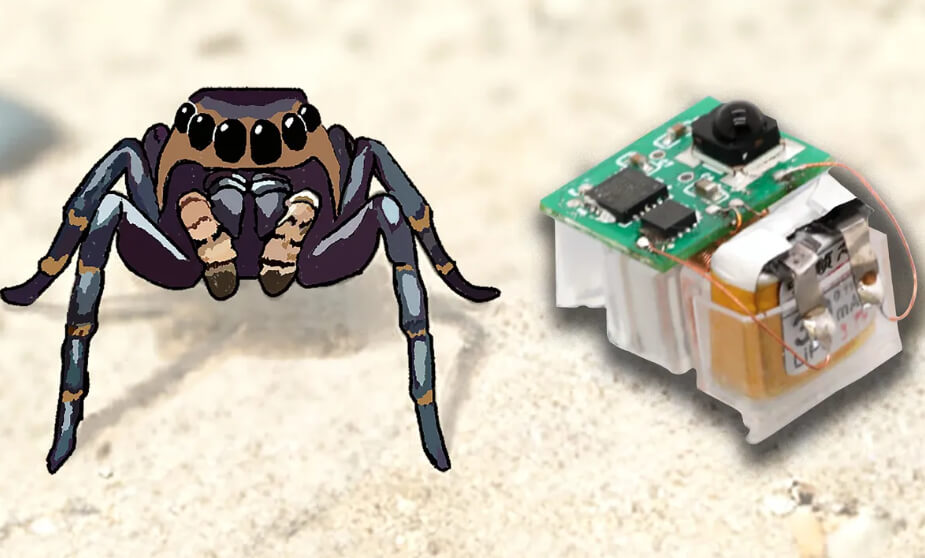

Actuadores flexibles dan agilidad a los robots insecto

.

Los robots insecto representan una alternativa para tareas de búsqueda y rescate, así como para la inspección de infraestructuras.

Genie 3: Nuevo avance en mundos virtuales

.

DeepMind ha presentado Genie 3, un modelo de “world model” que puede generar entornos 3D interactivos en tiempo real a partir…