¡Tu carrito está actualmente vacío!

Una campaña de malware usando Node.js, utiliza anuncios maliciosos disfrazados de herramientas legítimas de comercio de criptomonedas, para engañar a los usuarios.

Al descargar el instalador, que ha sido desarrollado con Wix, se ejecuta un archivo malicioso llamado CustomActions.dll.

El componente recolecta información básica del sistema utilizando WMI y crea una tarea programada que garantiza la persistencia mediante comandos de PowerShell.

Al mismo tiempo, abre una ventana señuelo del navegador mostrando un sitio legítimo de criptomonedas para evitar levantar sospechas.

Evasión de defensa

El instalador establece exclusiones en Microsoft Defender para Endpoint que impiden el análisis de procesos de PowerShell y del directorio actual.

La estrategia permite que el ataque continúe sin interrupciones ni alertas de seguridad.

Recopilación y exfiltración de datos

Con las exclusiones activas, se ejecutan scripts ofuscados que recopilan información detallada del sistema, incluyendo datos de Windows, BIOS, configuración de red, hardware, idioma, zona horaria y más.

Esta información se estructura en formato JSON y se envía mediante HTTP POST a un servidor de comando y control (C2) controlado por los atacantes.

Entrega y ejecución de carga útil

Una vez finalizada la recopilación de datos, otro script descarga un archivo comprimido desde el C2.

El archivo contiene el ejecutable de Node.js (node.exe), un archivo JavaScript compilado (JSC) y otros módulos necesarios.

Se desactiva la configuración de proxy en el registro de Windows y se ejecuta el JSC, que inicia nuevas conexiones, carga librerías adicionales, instala certificados y puede acceder a información confidencial del navegador.

Ejecución de JavaScript en línea

Los atacantes también emplean la ejecución de JavaScript directamente desde Node.js sin necesidad de archivos intermedios.

En casos como el ataque de ClickFix, scripts de PowerShell instalan Node.js y ejecutan comandos maliciosos directamente.

La técnica hace descubrimiento de red, mapear estructuras de dominio y disfrazar el tráfico malicioso como actividad legítima de Cloudflare.

Recomendaciones de Microsoft

Educar a los usuarios sobre los riesgos de descargar software de fuentes no verificadas. Supervisar procesos sospechosos como node.exe.

Activar el registro de PowerShell, protección de endpoints, bloqueo de dominios sospechosos y funciones avanzadas de seguridad como EDR en modo bloqueo y protección en la nube.

Microsoft también sugiere el uso de Security Copilot para automatizar la detección y respuesta ante estas amenazas.

Con información de Microsoft.

Tagged in :

Más entradas

Wacom impulsa a Blender con gran donación

.

El fabricante japonés de tabletas gráficas Wacom ha dado un paso decisivo en el impulso del software de creación 3D de…

Nano Banana: Nueva forma en edición de imágenes de Google

.

Google ha dado un paso adelante en la edición de imágenes con IA gracias al lanzamiento de Gemini 2.5 Flash Image,…

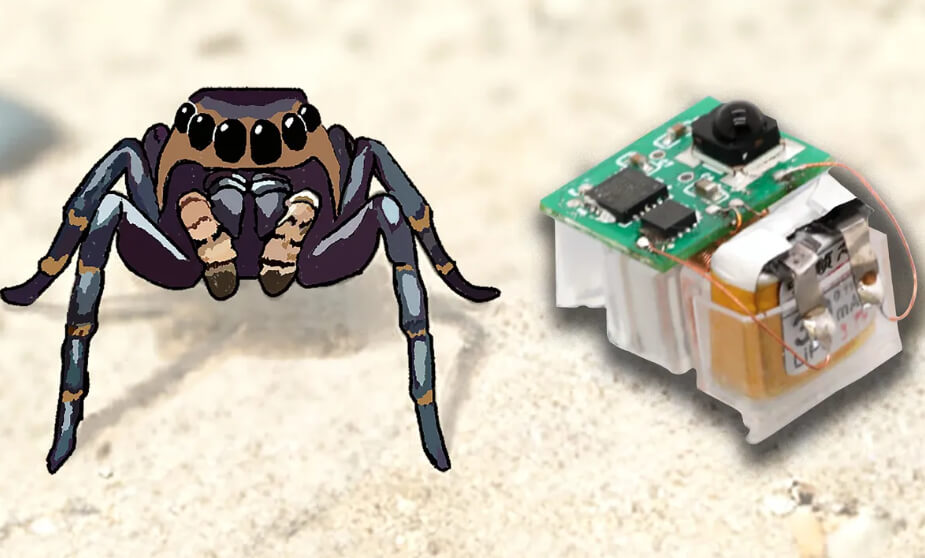

Actuadores flexibles dan agilidad a los robots insecto

.

Los robots insecto representan una alternativa para tareas de búsqueda y rescate, así como para la inspección de infraestructuras.